«Au-delà d’être conforme à Dora le 17 janvier, le vrai challenge est d’insuffler la culture de la résilience dans l’organisation.» Le responsable de la sécurité des systèmes d’information (Ciso) de la Banque internationale à Luxembourg, Nicolas Remarck, n’a pas chômé depuis son arrivée, le 1er juillet. Avec, en point de mire, la date du 17 janvier 2025, qui marque l’entrée en vigueur complète du nouveau règlement européen sur la résilience opérationnelle numérique. Plus connu sous son acronyme anglophone: Dora.

Ce texte fondateur cible les institutions financières, dont il vise la «résilience opérationnelle», c’est-à-dire la capacité à redémarrer le business le plus vite possible après un incident informatique – qu’il s’agisse d’une cyberattaque ou d’un problème de production. «Tout le monde se concentre sur la cybersécurité, ce qui est bien, mais le risque aujourd’hui, c’est aussi une transition technique qui se passe mal. Cela peut arriver dans certaines organisations et avoir un impact réel», souligne Nicolas Remarck. Dora s’articule autour de différents piliers. L’un des plus importants est la gestion du risque lié aux technologies de l’information et de la communication (TIC). L’accent est mis sur les fonctions critiques des établissements, qui doivent identifier les actifs et processus les plus sensibles, puis se mettre en position de gérer les problèmes le mieux et le plus rapidement possible. La proactivité est la clé. «Les équipes doivent être formées à recueillir des preuves exploitables et à répondre dès les premières heures d’une attaque», illustre le Ciso de la Bil.

Précisions tardives

Le règlement introduit aussi des tests de résilience plus poussés, impliquant notamment la simulation de cyberattaques sophistiquées. «Ces tests simulent des attaques de groupes de hackers expérimentés, ce qui dépasse les simples tests de pénétration classiques, souvent limités en durée et en portée. Le but est de tester la cohérence et l’efficacité globale des mécanismes de sécurité, en vérifiant que tous les processus de détection et de gestion des incidents fonctionnent en harmonie, comme les instruments d’un orchestre jouant ensemble.»

Ce nouveau cadre a contraint la Bil à refondre certains processus, non sans difficultés en raison de l’arrivée tardive des précisions du régulateur (RTS et ITS). La préparation complète des tests de résilience est prévue pour 2025. Ils incluront des acteurs moins sollicités auparavant, comme les équipes de communication, cruciales pour gérer la communication en temps de crise. Un exercice dont la Bil a eu un avant-goût en 2024, en participant – en tant que banque systémique – au test de résistance cyber de la Banque centrale européenne (BCE). Les autres piliers de Dora incluent le reporting des incidents majeurs au régulateur et, surtout, la gestion du risque lié aux fournisseurs de TIC, comme les fournisseurs de services cloud. La gestion des tiers (third-party management) prend une nouvelle dimension avec une surveillance plus étroite des prestataires externes, notamment de leurs pratiques en matière de cybersécurité. La difficulté réside dans l’extension des obligations de sécurité informatique à tous les niveaux de la chaîne de sous-traitance, y compris les prestataires hors UE.

Une centaine de fournisseurs

Les négociations contractuelles avec les fournisseurs de services TIC pointent en tête des problèmes rencontrés au Luxembourg par les établissements de crédit, mais aussi les sociétés d’investissement, les gestionnaires de fonds alternatifs et les sociétés de gestion. C’est ce qu’a révélé la Commission de surveillance du secteur financier (CSSF) sur la base des réponses de 389 entités à son «enquête de préparation Dora» menée en septembre 2024. La Bil travaille avec une centaine de fournisseurs de tailles et nationalités variées. «Nous devons analyser ceux qui gèrent des fonctions critiques, mais Dora exige une vigilance encore plus poussée, explique Nicolas Remarck. L’Allemagne envisage par exemple de surveiller jusqu’au rang 10 de sous-traitance. Cette approche exponentielle est complexe à gérer, car chaque fournisseur est lié à d’autres prestataires. Cela demande énormément de travail pour nos équipes, car plus une entreprise est grande, plus elle doit gérer de fournisseurs.»

Le Luxembourg, poursuit le représentant de la Bil, a un avantage: «Nous étions déjà bien encadrés en matière de sous-traitance, avec une culture de contrôle renforcé grâce aux obligations de déclaration à la CSSF. Cette régulation, bien que complexe, n’est donc pas entièrement nouvelle pour nous. Mais la diversité des fournisseurs complique les choses: si certains répondent bien à nos demandes, d’autres se disent hors du champ de Dora alors qu’ils sont concernés.»

Il reste encore du travail devant nous, mais nous avançons bien.

Coïncidence des calendriers

Les grands fournisseurs étrangers, comme Microsoft, constituent un cas à part. «Quand vous les contactez, ils vous renvoient à leur site web, où une page recense tout ce qui prouve leur conformité à toutes les réglementations du monde. Avec eux, il est très difficile de négocier des garanties supplémentaires car le rapport de force est déséquilibré.» Autre difficulté: «Certains fournisseurs confrontés aux exigences de Dora, et tenus de s’y soumettre, veulent répercuter ce coût sur les clients comme nous.»

L’enquête de la CSSF fait par ailleurs ressortir que, pour près d’une entité sondée sur quatre, le manque de ressources (techniques, RH, budget) est la priorité numéro un en lien avec Dora. À la Bil, le responsable des risques TIC confirme: «Le problème est lié à la coïncidence des calendriers de Dora et de Nis2 (voir infra), qui exigent des compétences similaires. D’autre part, en cybersécurité, les besoins sont devenus très variés. Ce large éventail de compétences est difficile à réunir, d’autant que les budgets ne sont pas illimités.»Il faut dire qu’en plus de Dora, d’autres réglementations comme Bâle IV, CRR3 (sur les exigences de fonds propres) et le paiement instantané arrivent aussi, créant une forte pression sur les équipes. Pour gérer cette charge, «l’anticipation est cruciale», insiste Nicolas Remarck. C’est pourquoi la Bil a mis en place, il y a près de dix ans, une cellule de veille réglementaire pour surveiller l’évolution des normes et anticiper au maximum.

Un coût conséquent

Le Ciso considère Dora comme un bon exemple: «Tout le monde en parle maintenant, mais cela fait deux ans que le sujet est sur la table. Le régulateur ne nous a pas mis le couteau sous la gorge. Anticiper, c’est aussi par exemple intégrer les exigences réglementaires dès la conception de nouveaux systèmes. C’est ce que nous avons fait l’an dernier lorsque nous avons changé de système bancaire principal. Former les équipes et mutualiser les exercices de cyber-résilience, comme ceux de la BCE, contribue également à une meilleure préparation.»

Entre les besoins en personnel qualifié, en documentation et en formations, le coût de la mise en conformité à Dora apparaît conséquent. Selon des estimations informelles circulant sur la Place, une petite structure ne peut s’en sortir à moins de 50.000 à 100.000 euros, tandis que les grandes entreprises pourraient dépenser des millions. Concernant la Bil, Nicolas Remarck ne pense pas que le coût de Dora se chiffre en millions. «La majorité des adaptations concernent nos processus, ce qui signifie faire les choses un peu différemment. Environ 60% des changements sont donc d’ordre procédural, tandis que 40% nécessitent des modifications plus profondes, notamment pour les tests de résilience, qui doivent désormais prouver que l’entreprise peut fonctionner même en cas de pannes multiples et de conditions difficiles. Cela demande de revoir notre posture de sécurité.»

Impact sur la stratégie cloud

Une posture dont tous les contours ne sont pas encore clairs, souligne notre interlocuteur. Exemple avec les plans de sortie (exit plans) exigés par Dora, notamment pour le cloud, permettant de basculer vers un autre fournisseur, si nécessaire. «Le régulateur ne précise pas exactement comment tester ces plans. Par exemple, tester un passage de Microsoft à AWS coûterait très cher et mobiliserait de nombreuses ressources, ce qui n’est pas réaliste. Dans le même temps, un simple plan théorique sans préparation concrète ne sera pas accepté.»

C’est l’occasion de rappeler que Dora représente, en partie, une forme de réponse à l’essor du cloud dans la finance. Le règlement influence ainsi la stratégie cloud de la Bil, notamment en incitant à se doter d’options de sortie pour éviter une dépendance excessive vis-à-vis d’un fournisseur. «Le cloud offre des avantages comme la flexibilité et le contrôle automatisé, ce qui améliore notre résilience, mais il crée aussi des dépendances et a un coût non négligeable. La résilience suppose de pouvoir ajuster nos choix techniques, si nécessaire», insiste le Ciso.

De nombreux cas particuliers

En tant que banque d’une certaine taille, la Bil fait théoriquement partie des entités de la Place les mieux préparées à Dora. L’enquête de la CSSF fait apparaître les établissements de crédit comme les plus avancés en termes d’analyse des écarts (gap analysis): plus de 97% d’entre eux en ont réalisé une, suivis par les gestionnaires de fonds alternatifs et les sociétés de gestion (ManCo) avec près de 90%.

Cela semble logique: Dora formalise des exigences déjà imposées aux banques sur le plan de la cybersécurité et de la continuité d’activité. Pour les sociétés de gestion de fonds désormais soumises au règlement, souvent de très petite taille et s’appuyant sur leur groupe ou une banque dépositaire pour se conformer aux règles, ce cadre est plus nouveau. Plus lourd aussi? «Paradoxalement, les petites structures ont souvent moins de cas particuliers à gérer et une organisation centralisée, ce qui peut simplifier la mise en conformité», note Nicolas Remarck. À la Bil, la situation est plus complexe en raison de la taille et des particularités des entités, comme le fonds de pension Bil, qui est une entité juridique mais sans infrastructure propre. «Cela implique de nombreux cas particuliers et une grande quantité de fournisseurs à évaluer, ce qui ajoute à la complexité et au volume de travail nécessaire pour respecter Dora.» L’un dans l’autre, comment la Bil perçoit-elle son niveau de préparation, à trois mois de l’échéance? «Il reste encore du travail devant nous, mais nous avançons bien», conclut le responsable des risques TIC.

Il faudra anticiper l’intégration de l’IA dans le cadre de Dora.

Difficultés pour les fonds

Ancien responsable de la surveillance de l’informatique du secteur financier et des PSF de support à la CSSF, le consultant estime pour sa part que le secteur financier luxembourgeois n’est pas totalement prêt pour Dora: «Comme pour le règlement général sur la protection des données (RGPD), une conformité à 100% ne paraît pas possible. Avec la sous-traitance en cascade, envisager l’extension des obligations de sécurité informatique au-delà du premier ou du deuxième niveau de la chaîne semble peu réaliste.»

Même si la continuité des activités critiques représente un enjeu moindre pour les petites structures que pour les banques, qui gèrent une multitude de produits et de services, Dora s’accompagne de difficultés pour le domaine des fonds, selon le spécialiste. «Les entreprises les plus impactées par Dora sont les petites structures qui ont toujours fonctionné avec une informatique de base, sans se préoccuper suffisamment de leur résilience. Sachant que la taille ne protège pas des cyberattaques, la sécurité informatique va peser particulièrement lourd.» David Hagen prend l’exemple du calcul de la valeur nette d’inventaire (NAV): «Si le logiciel comptable est indisponible, l’activité est paralysée.» Et d’insister: «Même si ce logiciel est fourni par la maison mère, cette dernière est juridiquement considérée comme un prestataire, ce qui lui impose des responsabilités directes.»

Remonter le risque TIC

Au Luxembourg plus que dans d’autres pays, les petites structures de fonds ont tendance à compter sur leur groupe pour assurer la conformité, selon l’expert. «Mais Dora exige qu’elles assument leurs propres obligations! Leur conseil d’administration doit valider et documenter les informations reçues du groupe car la responsabilité repose sur eux. D’ailleurs, la loi du 1er juillet 2024 est stricte: les sanctions peuvent aller jusqu’à 2 millions d’euros pour les dirigeants.»

D’où l’importance de gérer les risques informatiques au plus haut niveau. «Un des objectifs de Dora est d’intégrer les risques informatiques dans la gestion des risques globaux, alors qu’ils étaient souvent négligés. Le message est clair: le risque informatique doit être intégré dans l’évaluation des risques des directions d’entreprise car aujourd’hui, sans informatique, tout est paralysé.»Les petits acteurs seront-ils prêts pour l’échéance du 17 janvier? «J’espère que ce sera le cas pour le reporting du registre», répond David Hagen. «Sauf report de cette date, s’ils ne sont pas en mesure de fournir leur registre au premier trimestre 2025, il est probable que la CSSF n’accorde pas de délai supplémentaire et adresse des amendes. En dehors du registre, en cas de non-conformité prolongée, des amendes sont envisageables. Il conviendra pour les entreprises de prouver à la CSSF qu’elles prennent le sujet au sérieux. Cela implique de documenter les démarches engagées, d’expliquer les retards et de présenter un plan clair, sous peine de sanction.»

Dora et l’IA

Le consultant relève le «cas particulier» posé par les prestataires définis comme étant des PSF spécialisés (selon les termes de la loi, comme les teneurs de registre). Des prestataires qui ne sont pas directement visés par Dora, mais doivent tout de même assurer la conformité à ses exigences pour les sociétés de gestion et fonds qu’ils servent.

Et le cercle des acteurs concernés par Dora devrait s’élargir dans le futur, souligne notre interlocuteur. «Avec le développement de l’intelligence artificielle, il faudra anticiper son intégration dans le cadre de Dora, car elle sera considérée comme une prestation critique si elle est utilisée en production. Lorsqu’une entreprise adopte un modèle d’IA, comme ChatGPT, pour des activités de production, Dora pourrait s’appliquer indirectement au prestataire qui fournit et maintient ce modèle.» Dora prévoit en effet des obligations pour les prestataires de services critiques, les CTPP (critical third-party provider). Les fournisseurs de modèles IA pourraient, à terme, en faire partie.

Dora: objectif résilience

Le règlement sur la résilience opérationnelle numérique (Dora) doit entrer complètement en vigueur le 17 janvier 2025. Son objectif est d’améliorer la capacité des institutions financières, telles que les banques, assurances et gestionnaires d’actifs, à se relancer très rapidement après un incident numérique. Pour ce faire, Dora prévoit d’harmoniser les processus et de renforcer la transparence, le partage d’informations et le suivi des fournisseurs de services tiers, en particulier ceux liés au cloud.

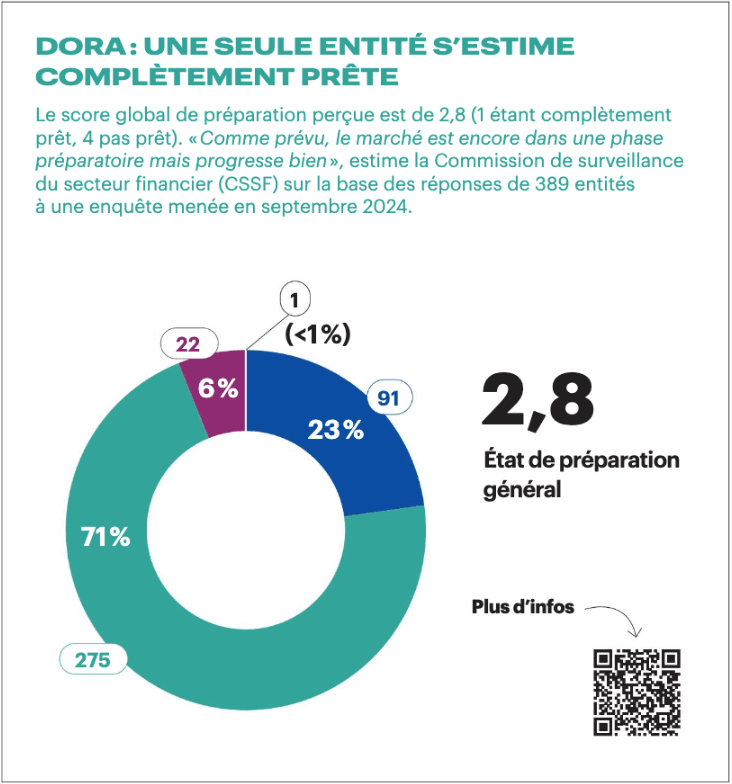

Une seule entité s’estime prête pour Dora. (Source: CSSF)

Sécurité numérique: un nouveau cadre européen

Intelligence artificielle

Le règlement européen sur l’intelligence artificielle (IA) est entré en vigueur le 1er août 2024. Il vise à encadrer l’utilisation de l’IA et à protéger les citoyens des risques liés à son usage abusif. Son approche est basée sur les risques. La plupart des systèmes d’IA, comme ceux utilisés dans les jeux vidéo, ne sont pas considérés comme à risque et ne sont soumis à aucune obligation. À l’autre bout de l’échelle, certains usages comme la «notation sociale» sont jugés inacceptables et donc interdits. «Cette réglementation apporte un cadre légal transparent, indispensable pour établir la confiance, élément central de notre activité. Cela ouvre des possibilités et permet d’utiliser ce type d’outils en toute quiétude», commente Nicolas Remarck. Le Ciso de la Bil salue aussi la création par l’UE d’un bureau pour tester et valider les IA, «une initiative qui participe de la confiance en renforçant la fiabilité de ces outils».

Infrastructures critiques

La directive Nis2 (directive sur la sécurité des réseaux et des systèmes d’information) vise à renforcer la cybersécurité en Europe. Elle impose des obligations strictes pour la gestion des risques, la notification des incidents et la collaboration transfrontalière. Par rapport à Nis1, qui couvrait notamment l’énergie et la santé, Nis2 élargit le périmètre à de nouveaux secteurs tels que l’administration publique, l’espace, la gestion des eaux usées, la gestion des déchets et les services numériques. La directive Nis2 est entrée en vigueur le 17 octobre 2024. Néanmoins, pour qu’elle prenne effet au niveau national, il faut que le législateur luxembourgeois adopte le projet de loi la transposant. À l’heure où nous mettons sous presse, le processus législatif suit son cours.

Cryptoactifs

Le règlement MiCA (marchés de cryptoactifs) vise à créer un cadre harmonisé pour ce secteur au sein de l’UE. De la conservation à l’échange en passant par la gestion de cryptoactifs, MiCA fixe des normes contraignantes aux acteurs du marché, afin de renforcer la protection des consommateurs et la stabilité financière. Il s’applique principalement aux émetteurs de jetons et aux prestataires de services sur cryptoactifs (CASP), touchant à la fois les institutions traditionnelles et les acteurs de la crypto. Le règlement doit s’appliquer pleinement au 30 décembre 2024. Toutes les demandes d’agrément en vue de bénéficier du passeport européen ne pourront pas être traitées d’ici là, informe la CSSF. Les acteurs enregistrés comme prestataires de services sur actifs numériques (VASP) peuvent cependant, en vertu de la «clause de grand-père», continuer à fournir des services crypto au Luxembourg jusqu’au 1er juillet 2026 au plus tard.

Cet article a été rédigé pour l’édition magazine de , parue le 20 novembre. Le contenu du magazine est produit en exclusivité pour le magazine. Il est publié sur le site pour contribuer aux archives complètes de Paperjam.

Votre entreprise est membre du Paperjam+Delano Business Club? Vous pouvez demander un abonnement à votre nom. Dites-le-nous via