Aujourd’hui, la question n’est plus de savoir si vous allez être touché par des cyberattaques, mais plutôt quand et quels impacts cela va engendrer. Pour preuve, près de 8 entreprises sur 10 ont déjà été touchées au moins une fois au cours des douze derniers mois, et cela ne risque pas de s’amenuiser.

La question n’est plus de savoir si vous allez être touché par des cyberattaques, mais plutôt quand et quels impacts cela va engendrer.

Les cyberattaques sont de plus en plus dangereuses et impactantes sur le business des entreprises. Selon la presse luxembourgeoise, plus de 800 incidents de cybercriminalité ont été signalés à la Police grand-ducale en 2020, et 2.251 tentatives de cyberattaques ont été repérées pour rendre des sites web inaccessibles au Luxembourg sur cette même année! Une grande majorité des attaques impactent directement le business des sociétés: production ralentie (voire complètement arrêtée), indisponibilité du site internet, retard des livraisons prévues… Sans parler de l’impact financier et de réputation, certes non négligeable, mais, malgré tout, souvent mal connu par les responsables de la sécurité informatique.

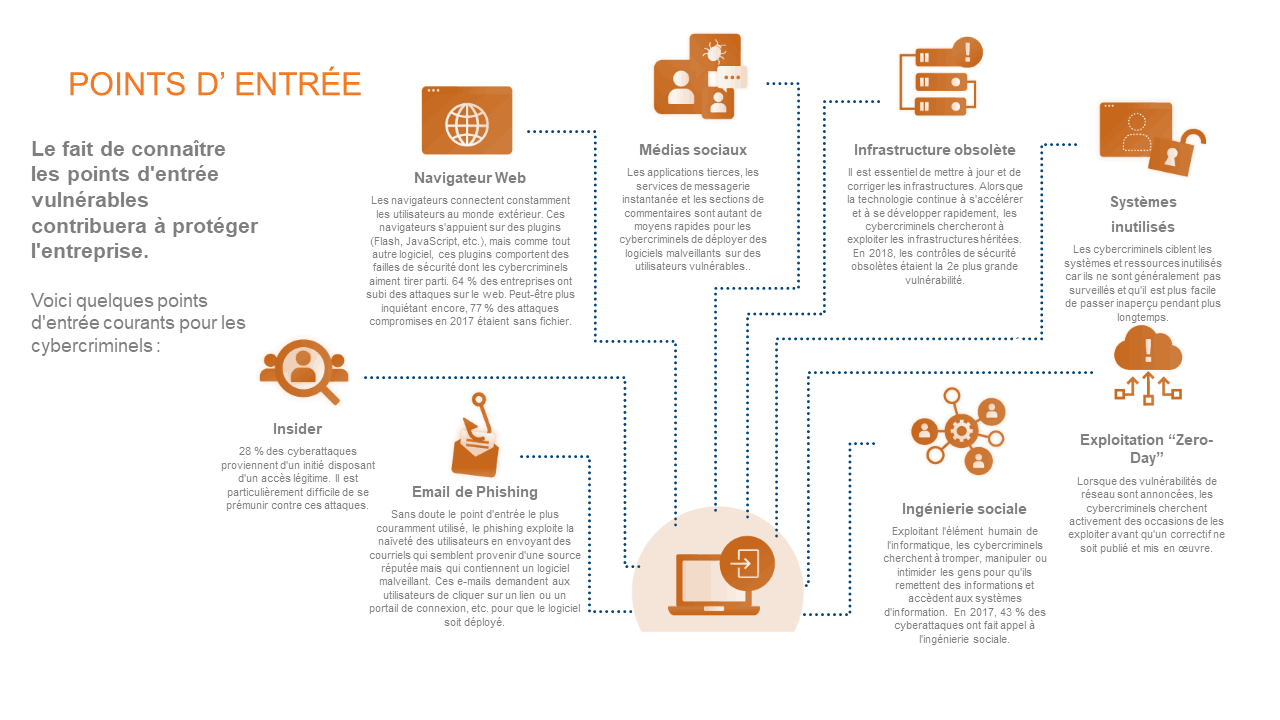

Les pirates informatiques s’immiscent dès qu’ils en ont l’occasion et par des moyens auxquels on ne pense pas forcément! Des plus connus aux plus surprenants, les points d’entrée sont nombreux: e-mail de phishing, navigateur web, médias sociaux, insider, ingénierie sociale, infrastructure obsolète, systèmes inutilisés, exploitation «zero-day»…

Points d’entrée Rcarré

Parmi les cyberattaques les plus courantes, on retrouve le vol de mot de passe (souvent le même utilisé pour plusieurs plateformes), le phishing (par e-mail, SMS ou vocal), les ransomwares («encryption» des données pour extorquer de l’argent), les virus introduits via des périphériques mobiles (GSM, clé USB…). Et face à ces attaques, les entreprises se trouvent démunies et à court de solutions pour récupérer ces données et se débarrasser des virus!

Quelles solutions pour vous protéger?

La cybersécurité s’appuie sur 3 facteurs primordiaux: l’Humain, les Outils et les Processus. Rsecure propose ainsi une méthode H.O.P.:

- Le facteur humain

Pour agir sur le facteur humain, il est essentiel de connaître son environnement en réalisant un état des lieux. Ensuite, afin de former les collaborateurs aux différentes formes d’attaques, il est pertinent de les sensibiliser à la cybercriminalité au travers de et de campagnes de phishing. Ceci ne prendra que très peu de temps, mais permettra à tout un chacun d’être vigilant lors de l’ouverture d’e-mails ou SMS.

- Les outils technologiques

Dans les solutions dites «basiques», on retrouvera les anti-spams, les antivirus, les pare-feu, le filtrage des url, la gestion des périphériques externes et des applications… Qui vous protègeront contre les attaques les plus courantes, déjà référencées par les éditeurs desdites solutions.

Mais il existe des solutions bien plus poussées ou spécifiques comme des plateformes de sécurité basées sur l’intelligence artificielle. Ces plateformes étudient en permanence l’ensemble des comportements dans l’environnement numérique de l’entreprise, et sont totalement autonomes dans les processus de détection, d’investigation et de réponse aux menaces.

- Les processus

Enfin, il est essentiel pour toute entreprise de mettre en place des processus internes comme une politique de gestion des mots de passe complète définissant la fréquence de renouvellement, le nombre de caractères minimum, l’obligation d’ajouter des caractères spéciaux…

Il faut connaître son environnement et ses risques; ou encore des procédures spécifiques de sécurité pour l’arrivée et le départ de collaborateurs…

Malheureusement, les pirates informatiques ont bien souvent une longueur d’avance sur les technologies préventives, ou savent comment trouver les failles! Aucune protection ne peut être efficace à 100%, même si elles vous protègent déjà d’un nombre impressionnant d’attaques! Si vous veniez à être touchés par ce type de criminalité, vous pourriez être très heureux d’avoir implémenté un plan de cyber-résilience qui vous garantira la disponibilité et la protection de vos informations.

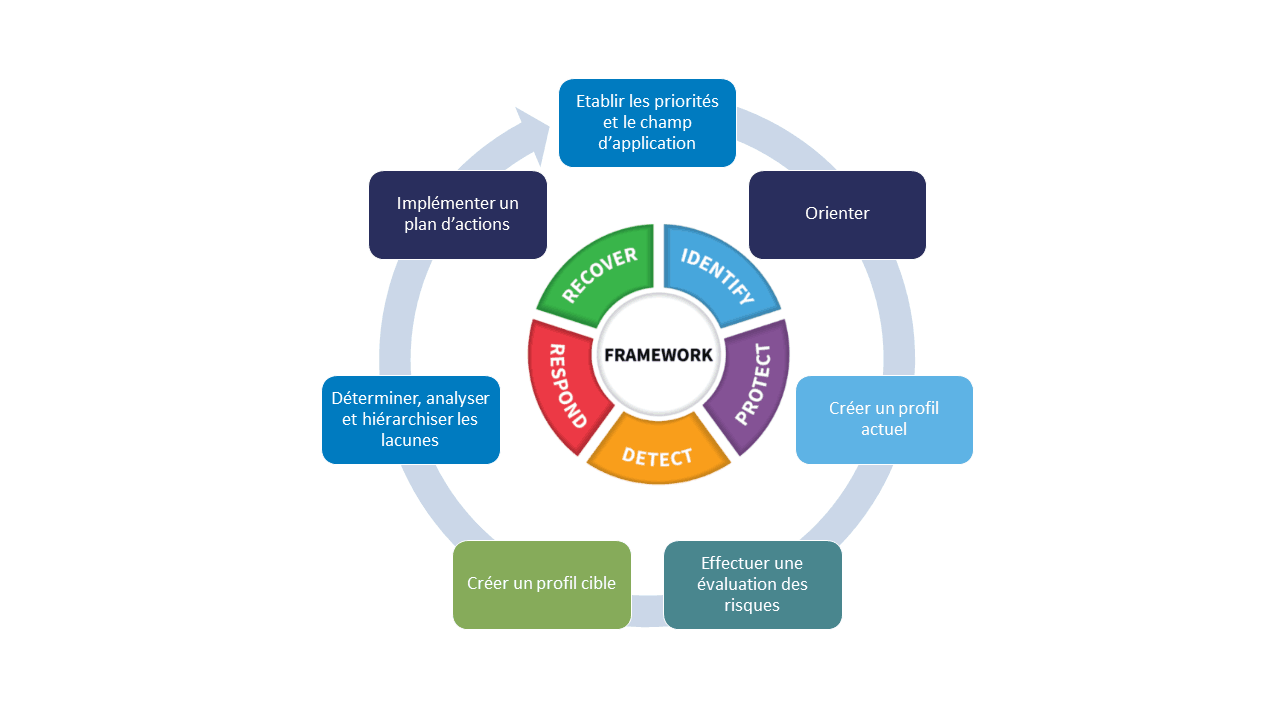

Un cadre de cybersécurité peut être mis en place petit à petit et améliorer d’année en année la cybermaturité des entreprises pour atteindre progressivement une protection optimale.

Il est important pour chaque entité d’établir un cadre de cybersécurité comprenant 5 fonctions de base:

- IDENTIFIER: les risques auxquels elle est exposée

- PROTÉGER: son environnement (accès physique et informatique)

- DÉTECTER: toute anomalie survenant sur les réseaux informatiques

- RÉPONDRE: à toute attaque grâce à des outils performants

- RÉCUPÉRER: ses données si un incident survient

Ce cadre peut être mis en place petit à petit et améliorer d’année en année la cybermaturité des entreprises pour atteindre progressivement une protection optimale:

Cadre de cybersécurité Rcarré

Découvrez-en plus sur nos solutions de cybersécurité sur , ou n’hésitez pas à contacter nos équipes par e-mail